Sebelum memulai tutorial ini, kami akan sedikit membahas sedikit mengeni serangan brute force. Bagaimana cara kerja serangan ini?

Brute force kerap menargetkan halaman login WordPress atau halaman dengan alamat URL namadomainanda.com/wp-login.php. Halaman login tersebut mudah ditebak karena merupakan URL login default ke dashboard WordPress.

Setelah mereka mengetahui URL login WordPress, misi selanjutnya tentu saja mendapatkan username dan password Anda.

Username pun biasanya mudah ditebak, terutama jika Anda menggunakan username default yaitu admin. Hanya saja, meskipun username telah didapatkan, peretas perlu mengetahui password Anda untuk melancarkan serangan brute force.

Selanjutnya sebuah script akan mencoba login dengan menggunakan kombinasi password sampai program tersebut mendapatkan password login WordPress yang benar.

Tidakkah ini terdengar mengerikan? Peretas akan mengerahkan segala cara untuk mendapatkan data pribadi Anda. Lebih buruk lagi, website Anda bisa menjadi sasaran empuk apabila tidak memiliki pengamanan ekstra, terutama di bagian login.

Dalam tutorial ini kami akan membahas cara yang dapat Anda lakukan guna mengantisipasi serangan tersebut dengan membatasi akses ke WP Admin.

Ubah URL login wordpress

Install plugin WPS Hide Login dan aktifkan

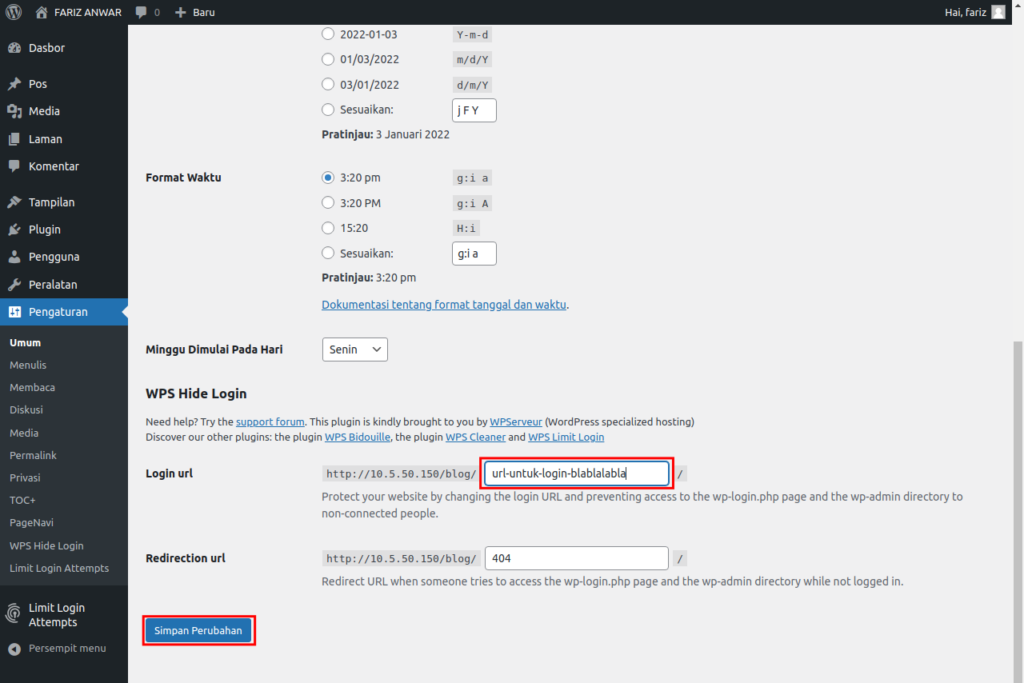

Setelah plugin aktif, Anda dapat melakukan pengaturan di Settings > WPS Hide Login.

Pada bagian bawah terdapat opsi untuk mengubah url login, sesuaikan dengan keinginan lalu simpan

Batasi Jumlah Login yang Salah

Install plugin Limit Login Attempts Reloaded dan aktifkan

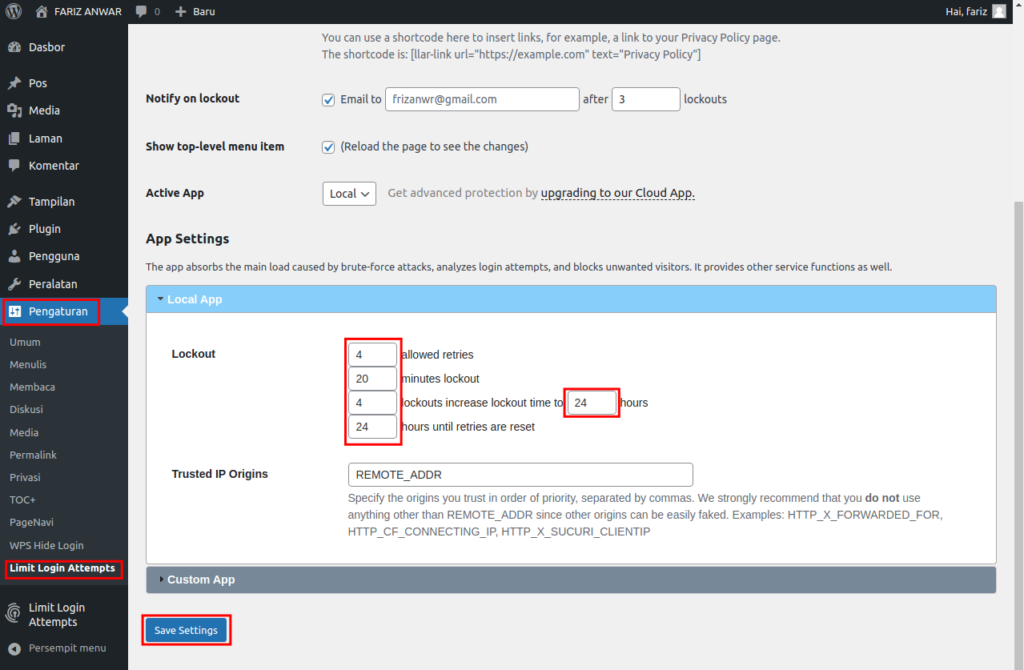

Setelah plugin aktif, Anda dapat melakukan pengaturan di Settings > Limit Login Attempts.

Berikut ini adalah penjelasannya:

Total Lockouts: berisi angka dari jumlah percobaan gagal login yang dilakukan.

Lockout:

- Allowed retries: jumlah percobaan login yang diijinkan untuk satu IP.

- Minutes lockout: lama waktu IP diblokir.

- Lockouts increase: Lama waktu blokir setelah beberapa kali percobaan gagal login.

- Hours until retries: Lama waktu sistem pemblokiran akan direset.

Anda juga dapat melakukan blacklist atau whitelist IP tertentu dengan memasukkan IP pada kolom Whitelist dan Blacklist.

Mematikan xmlrpc

Sampai dengan saat ini, xmlrpc.php masih sering dijumpai di website WordPress. Namun seiring berjalannya waktu, fungsionalitas xmlrpc.php semakin menurun dan hampir tidak mempunyai dampak besar. Bahkan di beberapa kondisi, xmlrpc.php menjadi celah keamanan yang dimanfaatkan hacker untuk meretas website. (Brute force)

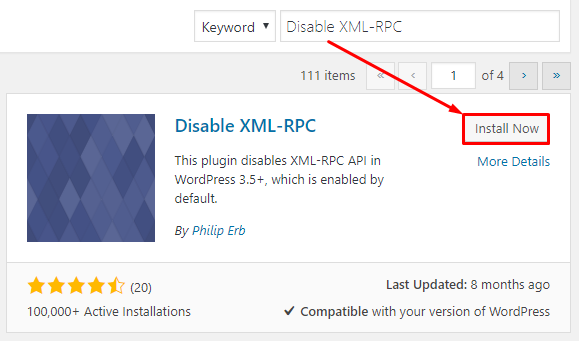

Menggunakan Plugin “Disable XML-RPC”

Login ke dashboard WordPress, kemudian buka “Plugins » Add New”. Cari “Disable XML-RPC”, kemudian install.

Setelah terinstall, jangan lupa klik “Active Now” untuk mengaktifkannya. Plugin “Disable XML-RPC” akan secara otomatis memasukkan kode yang dibutuhkan untuk menonaktifkan XML-RPC.

XML-RPC terkadang digunakan oleh beberapa plugin. Akibatnya ketika XML-RPC dinonaktifkan, di beberapa plugin muncul permasalahan atau bahkan bisa membuat plugin tidak dapat berfungsi sebagaimana mestinya.

Ada opsi lain yang bisa Anda gunakan, yaitu mematikan sebagian elemen dari XML-RPC supaya plugin yang menggunakan XML-RPC masih tetap bisa berjalan. Anda bisa menggunakan plugin seperti “Stop XML-RPC Attack” atau “Control XML-RPC Publishing” untuk menonaktifkan elemen tertentu dari XML-RPC.

Mematikan Xmlrpc.php Secara Manual

- Buka file

.htaccessdi folder root instalasI WordPress Anda. Gunakan File Manager atau FTP untuk mengaksesnya, atau gunakan nano/vim jika anda mengakses secara langsung ke server lalu jalankan perintah berikutnano .htaccess - Kemudian masukkan baris kode di bawah ini ke dalam file .htaccess:

# Block wordpress xmlrpc.php manual

<Files xmlrpc.php>

order deny,allow

deny from all

</Files>

Keterangan artikel :

Sumber: https://www.niagahoster.co.id/blog/mengapa-anda-harus-menonaktifkan-xmlrpc-php/